VPN

태그 :

- 개념

- VPN(Virtual Private Network) - 터널링(Tunneling) 기법을 사용해 공중망에 접속해 있는 두 네트워크 사이의 연결을 마치 전용회선을 이용해 연결한 것과 같은 효과를 내는 가상 네트워크

I. 보안, QoS, 공중망의 전용회선 효과 기술 VPN(Virtual Private Network) 개요

가. VPN(Virtual Private Network)의 정의

- 터널링(Tunneling) 기법을 사용해 공중망에 접속해 있는 두 네트워크 사이의 연결을 마치 전용회선을 이용해 연결한 것과 같은 효과를 내는 가상 네트워크

나. VPN의 등장배경

1) 이동 근무, 본점 지점간, 해외 자회사간, 기업간 협업을 위한 전용망 수요 증가 및 대응 한계

2) 전용망 구성과 관리를 위한 비용의 증가 및 사용량에 따른 대역폭의 탄력적 변경 필요.

다. VPN의 특징

|

구분 |

내용 |

|

가입자 측면 |

- 적은 비용으로 넓은 범위의 네트워크 구성이 가능 - 인터넷과 같은 공개 IP 네트워크 사용의 안정성 확보 |

|

서비스 제공자 측면 |

- 서비스의 질을 관리할 수 있음 - 네트워크 효율성 증대로 경제적 이익향상 - 가입자에 따른 차별화 된 서비스 제공 가능 - 신규 기술 접목 용이 |

|

단점 |

- 인터넷은 전용선 수준의 신뢰성을 주지 못함 - 라우터 기반의 VPN은 확장성의 제한 |

라. 주요 요소 기술

|

요소 기술 |

내용 |

|

키 관리 |

- 보안이 취약한 공중망을 통한 안전한 키 분배는 모든 네트워크 보안 솔루션의 이슈 - IKE [Internet Key Exchange] 프로토콜을 사용하여 키 분배 (Diffi-Helman 알고리즘) - 비 대칭 키의 교환을 위해서는 RSA 암호화 프로토콜이 사용되며, End-to-End 간에 SA [Security Association]이 성립된 이후에는 해당 비 대칭 키로, 데이터의 암호화에 사용 되는 세션 키(대칭 키, 비밀 키)를 생성 및 교환 |

|

암호화 |

- End-to-End 간의 세션 키를 기반으로 암호화/복호화 수행 - DES, 3-DES, AES, SEED 등의 블록 암호화 알고리즘 사용 |

|

인증 |

- PKI [Public Key Infrastructure] 기반의 비 대칭 키를 사용하여 세션을 성립하기 때문에 End-to-End 인증 효과 - 추가적으로 MD-5, SHA-1 등의 해쉬 함수를 통한 메시지 다이제스트 구현으로 대상 노드 및 데이터 무결성 인증 |

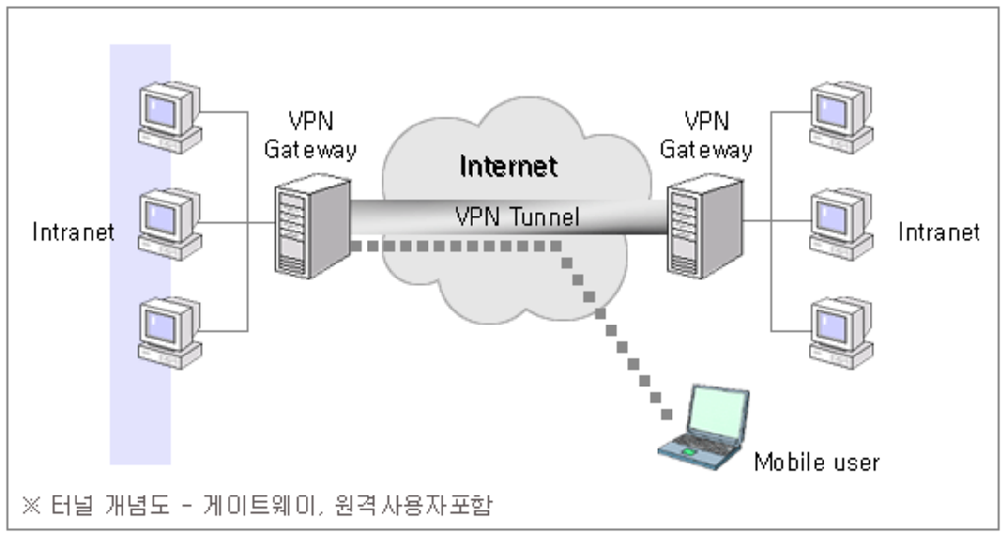

II. VPN의 개념도 및 구현 기술

가. VPN의 개념도

- LAN to LAN 방식 VPN 개념도

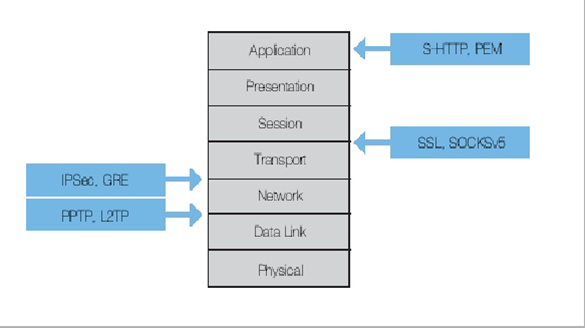

- Layer2:L2F, L2TP, PPTP, MPLS Layer3:IPSec Layer4:SSL 프로토콜 사용

- L2F : Layer 2 Forwarding

- PPTP : Point-to-Point Tunneling Protocol

- MPLS : Multiprotocol Label Switching

- L2TP : Layer 2 Tunneling Protocol

- IPSec : Internet Protocol Security

- SSL : Secure Socket Layer

나. VPN Protocol의 OSI 7 Layer 사용 계층

다. VPN의 구현기술

|

구현기술 |

내용 |

|

인증 |

-네트워크를 통해 데이터를 보낸 자가 누구인지 인증 - PKI [Public Key Infrastructure] 기반의 비 대칭 키를 사용하여 세션을 성립하기 때문에 End-to-End 인증 효과 - 추가적으로 MD-5, SHA-1 등의 해쉬 함수를 통한 메시지 다이제스트 구현으로 대상 노드 및 데이터 무결성 인증 |

|

터널링 |

-인터넷 상에서 가상의 정보흐름 통로 -패킷을 사전에 암호화하는 방법을 규정한 IPSec이 업계표준 |

|

암호화 |

-기밀성 보장을 위한 매커니즘 - End-to-End 간의 세션 키를 기반으로 암호화/복호화 수행 -전송중인 정보의 공개방지(DES, SEED 등 사용) |

|

키관리 |

-사전에 공유한 암호화 키의 안전한 분배를 위한 키의 안전한 관리 매커니즘 -IKE(Internet Key Exchange) 프로토콜을 사용 - 비 대칭 키의 교환을 위해서는 RSA 암호화 프로토콜이 사용되며, End-to-End 간에 SA [Security Association]이 성립된 이후에는 해당 비 대칭 키로, 데이터의 암호화에 사용 되는 세션 키(대칭 키, 비밀 키)를 생성 및 교환 |

|

복수 프로토콜 지원 |

- 공용 네트워크에서 일반적으로 사용되는 프로토콜을 처리 |

III. VPN의 구현방식과 구성유형

가. VPN 구현방식

|

구현 유형 |

개념 |

특징 |

|

방화벽 기반 |

- 방화벽(Firewall)에 VPN 기능추가 |

- 병목현상 발생가능 |

|

라우터 기반 |

- 전송경로상의 Router에 VPN 기능추가 - VPN 성능이 라우터에 종속 |

-보안노출문제발생가능 |

|

전용 VPN (전용시스템) |

- 내부 네트워크보안이 필요한 곳에 별도설치 |

- 확장성 용이 - 고비용 |

나. VPN 구성유형

|

구분 |

Lan to Lan |

Lan to Client |

|

개념 |

두 개의 네트워크를 VPN으로 구성 |

원격지의 개인 사용자와 보호 대상 네트워크를 연결 |

|

활용 예시 |

본사-지사 연결 |

출장자, 재택 근무자 지원 |

|

인증 |

VPN 장비 간 |

VPN 장비와 VPN Client 프로그램 |

|

암호화 |

고속 |

저속 |

|

이슈 |

성능 |

인증, 사용자 편의성 |

|

적용 솔루션 |

IPSec VPN 적합 |

SSL, VPN 적합 |

IV. VPN 구성 유형

가. IPSec VPN

|

구분 |

주요내용 |

|

개념 |

-IP 프로토콜의 일부인 IPSec 프로토콜을 이용하여 VPN을 구현 -전용VPN 장비기반기술 |

|

동작계층 |

-네트워크계층(3계층) |

|

구성방법 |

-랜투랜VPN(Site-to-Site, 혹은 Gateway-to-Gateway) -원격접속VPN(Site-to-Remote, 혹은 Gateway-to-Remote) |

|

적합한 환경 |

-일반적인 본사-지사간 VPN 환경 -C/S 기반 어플리케이션 운영 |

|

표준 |

-RFC 2401 |

|

장점 |

-보안수준과 암호화기능 뛰어남(높은 보안수준 유지가능) -다양한 환경에 적용, 고객이 어플리케이션과 독립적으로 운영 (투명성 제공) -다양한 인터넷 접속기술 활용 가능 -고객사 고유정책 반영 |

|

단점 |

-높은 초기도입 비용, 각지사 VPN 장비 필요 -트래픽 제어 및 QoS 기능 미약 -지속적인 관리비용 발생, 대규모 원격 접속환경 에는 다소 부족함 |

나. MPLS VPN

|

구분 |

주요내용 |

|

개념 |

-패킷스위칭 기술인 MPLS 환경을 통해 VPN 구현 -네트워크 기반기술 |

|

동작계층 |

-데이터링크 계층(2, 3 계층) |

|

구성방법 |

-랜투랜, 원격접속 |

|

적합한 환경 |

-시간에 민감한 어플리케이션 운영 환경(음성, 동영상) |

|

표준 |

-RFC 2547 |

|

장점 |

- 확장성 : 동일 네트워크 이용하여 다수의 VPN 서비스 제공 - 통합성 : 단일 네트워크에서 데이터, 음성, 비디오 데이터 처리 가능 - 표준 기술 : 이기종 간 호환성에 대한 검증 필요 없음 - 트래픽 관리 기술 : 트래픽 제어 기술 제공으로 QoS, CoS 서비스 제공 가능 - 관리 편의성 : 별도의 투자 비용이나 관리 비용 없음 |

|

단점 |

-동일ISP 내부에서만 운영 가능, 고객사 고유정책 반영 미약 -공중망 전송 시 암호화 기능 미약함, 대역폭에 비해 고비용 구조 |

|

구성 |

|

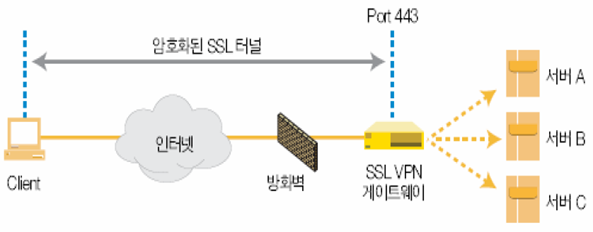

다. SSL VPN

|

구분 |

주요내용 |

|

개념 |

-보안통신 프로토콜을 통해 VPN 구현 -네트워크 기반기술 |

|

동작계층 |

-전송계층~ 응용계층( 4~7 계층) |

|

구성방법 |

-원격접속 |

|

적합한 환경 |

-다수의 원격 사용자를 가진 환경 -웹기반 어플리케이션 운영환경 |

|

장점 |

-별도 장비없이 웹브라우저만으로 VPN 구현 가능(Clientless VPN) -뛰어난 사용성, 관리 편의성 |

|

단점 |

-적용가능한 어플리케이션의 제한(UDP 사용제한) -SSL 자체의 부하(핸드쉐이킹 지연, 암호화/복호화 지연) |

|

구성 |

|

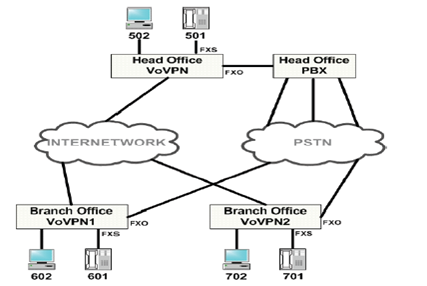

라. VoVPN(Voice over VPN)

|

구분 |

주요내용 |

|

개념 |

VPN 인프라에서 VoIP서비스를 구현한 VPN구조 |

|

장점 |

-VPN 암호화 통신에 음성데이터를 통합하거나 기존 VoIP에 VPN을 적용하여 비용절감 및 보안수준 향상 |

|

구성 |

|

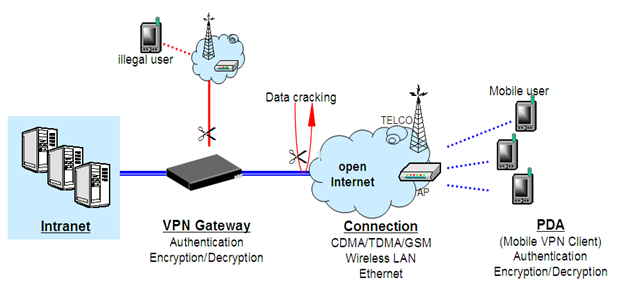

마. Mobile VPN(모바일 가상사설망)

|

구분 |

주요내용 |

|

개념 |

-MVPN은 보안에 취약한 모바일 네트워크 환경에서 신뢰성 있는 통신을 지원하기 위해 모바일 네트워크 구간에 VPN 암호화 기술을 적용 -모바일 IP, IPSec 및 SSL 등과 같은 보안표준을 기반으로 무선 접속을 위해 배치된 특화된 VPN |

|

적합한 환경 |

발전된 무선기술을 통한 인터넷 접속으로 모바일 단말기에서 다양한 애플리케이션 사용 가능 |

|

장점 |

-사용자는 로밍 시에도 접속상태를 유지 가능 -끊기지 않는 애플리케이션 이전을 제공, 사용자가 다른 네트워크로 이동해도 개개의 애플리케이션에 재 로그인 필요없음 -직원의 생산성 향상 및 고객만족 증가 |

|

단점 |

-무선네트워크/단말기에 위협이 내재 -사이버 범죄에 취약한 위험성 초래 가능 -무선 보안 제품들에 대한 지식의 부족 |

|

구성 |

|

바. Managed VPN(관리형 VPN)

|

구분 |

주요내용 |

|

개념 |

-VPN 장비를 외주사에서 관리하는 것 |

|

적합한 환경 |

-별도의 전산인력 부재환경, 관제업무 병행 희망고객 |

|

장점 |

-초기장비 도입비용 없음 -유지보수 및 관리비용 절감 가능 |

|

단점 |

-다소 고비용, 고객고유의 정책반영 힘듦 -보안, 암호화 수준 미비 여지, 고객정보 유출 |

V. VPN의 주요 터널링 프로토콜 비교

가. PPTP, L2TP, IPSec, SOCKET V5 비교

|

구분 |

PPTP |

L2TP |

IPSec |

SOCKET V5 |

|

표준화 여부 |

Microsoft |

RFC 2661 |

RFC 2401~2412 |

RFC 1928, 1929, 1961 |

|

제공 계층 |

2계층 |

2계층 |

3계층 |

5계층 |

|

모드 |

Client-Server |

Client-Server |

Peer-to-Peer |

Client-Server |

|

제공 프로토콜 |

IP, IPX, NetBEUI외 |

IP, IPX, NetBEUI외 |

IP |

TCP, UDP |

|

사용자 인증 |

없음 |

없음 |

없음 (부분적 가능) |

가능 |

|

데이터 암호화 |

없음 (PPP의 PAP/CHAP 활용) |

없음 (PPP의 PAP/CHAP 활용) |

패킷 단위 제공 |

메시지 단위 제공 |

|

키 관리 |

없음 |

없음 |

ISAKMP/Oakley, SKP |

GSS-API/SSL |

|

터널링 |

Single PPP Tunnel Per Connection |

Multi PPP Tunnel Per Connection |

Multi PPP Tunnel Per SA |

Session |

|

적용 VPN 모델 |

원격접속 VPN |

원격접속 VPN |

인트라넷 VPN 및 원격접속 VPN |

엑스트라넷 VPN |

나. IPSec vs SSL 비교

|

구분 |

IPSec VPN |

SSL VPN |

|

어플리케이션 |

IP를 기반으로한 모든 서비스 |

웹 브라우저로 구동되는 모든 응용프로그램, 파일 공유와 이메일 |

|

암호화 |

암호화 수준이 높고, 안정적이지만 구현이 까다롭다 |

브라우저에 따라 암호화 수준이 결정됨 |

|

인증 |

토큰과 인증서를 사용한 높은 보안 수준의 인증 |

토큰과 인증서를 사용하지만, 경우에 따라 보안 수준이 낮아 질 수 있음 |

|

전반적인보 안수준 |

특정장비와 구현방식에 따라 달라 지지만 비교적 높은 수준의 보안 유 지 |

여러 장비를 사용 가능하므로 보안의 빈틈이 생길 수 있는 약한 수준 |

|

접근제어 |

사용자의 정책에 따른 규정화된 접근제어 |

광범위한 사용자 정책에 따른 비인가 접근가능 |

|

사용성 |

비전문가가 사용하기 어려움 |

웹 브라우저와 통합되어 가용성이 매우 높음 |

|

복잡성 |

매우 복잡 |

보통 |

VI. VPN의 도입 시 고려 사항

가. 도입사 측면의 고려사항

|

구 분 |

내 용 |

|

목표, 전략 검토 |

VPN도입을 위한 자사의 목적과 전략 검토(보안레벨 향상, 업무효율성 향상 등에 대한 정량적 검토) |

|

비용 검토 |

ROI, 회수율 : 투자대비효과 및 투자비용회수율 구축비, 운영비 : VPN 도입 시에 발생 되는 비용과 운영에 발생되는 비용을 전용망에 대비하여 분석 |

|

기존Network 환경에서 VPN 적용을 검토 |

관리자는 자사의 업무특성을 파악하여 어떤 구성이 적합한지 잠정적으로 파악 해야 함. 예) Remote Access VPN : 전국적인 재택근무 및 이동 사용자가 원격지 에서 업무 서버 접근이 빈번함 Site to Site VPN(Intranet VPN) : 전국적인 유통 대리점이 널리 분포 되어있다면 이때 적합 대부분은 Remote Access VPN과 Site to Site VPN이 혼합된 구성이 많으며, 비중의 차이만 있을 뿐 임 외부고객까지 확장되는 Extranet VPN 구성은 내부 보안정책 및 협력 관계 정도에 따라 이루어지므로 적용 사례가 많지 않음 |

|

보안 통합 기획 |

VPN 도입전에 보안통합에 대한 상세한 기획이 필요 |

|

운영 및 평가 |

VPN 도입 이후 관련 PM이 업무에 전담하여 운용 및 효과를 평가 |

나. 기능적 측면의 고려사항

|

구 분 |

설 명 |

|

터널링기술과 구성 형태 선택 |

Client를 활용한 IPSec기반의 VPN을 도입 할 것 인지 웹 브라우저 기반의 SSL VPN을 도입할 것 인지 고려해야 함 |

|

장애복구시간 |

일시적 장애발생시 OS 재기동만으로도 정상 동작하는가 |

|

기존 N/W 환경 수용 |

방화벽, 사설IP 등을 사용하는 기업망의 적용시 N/W 변경을 최소화 하면서 구성 될수 있는가? |

|

상호 운영성 |

본사,지사가 서로 다른 VPN 구성일 경우 IPSec 등의 연동에 문제가 없는가? |

|

다양한 접속 지원 |

Remote Access VPN의 경우 국내는 PPP, ADSL, Cable, Wireless 등의 다용한 원격지 접속을 요구함 |

|

관리편이성 |

로그, 통계, 리포팅 등 의 기능에서 관리의 편이성이 지원 되어야함 편리한 유지보수 및 사용자 관리기능, 모니터링기능 |

|

확장성 |

대부분의 VPN제품들이 Fast Ethernet을 지원하고 있지만, 최근 들어 상호간에 전송되는 트래픽양 의 증가와 더불어 Gigabit VPN제품을 검토하는 사례 증가하며 확장성을 위해 검토되어야함 |

|

안정성 |

해킹 및 침해에 대한 강건성 인터넷 사용에 따른 신뢰성 있는 대역폭 확보 |